ゼロからわかるネットワークセキュリティ デジタル時代の情報を守る技術と知識

ゼロからわかるネットワークセキュリティ デジタル時代の情報を守る技術と知識

2025/08/16

デジタル化が進む現代社会において、ネットワークセキュリティは組織の情報資産を守るための重要な要素となっています。インターネットに接続することで得られる利便性の一方で、外部からの攻撃リスクも高まります。本記事では、ネットワークセキュリティを確保するための主要な技術と仕組みについて解説します。

ファイアウォール - 攻撃から資産を守る防護壁

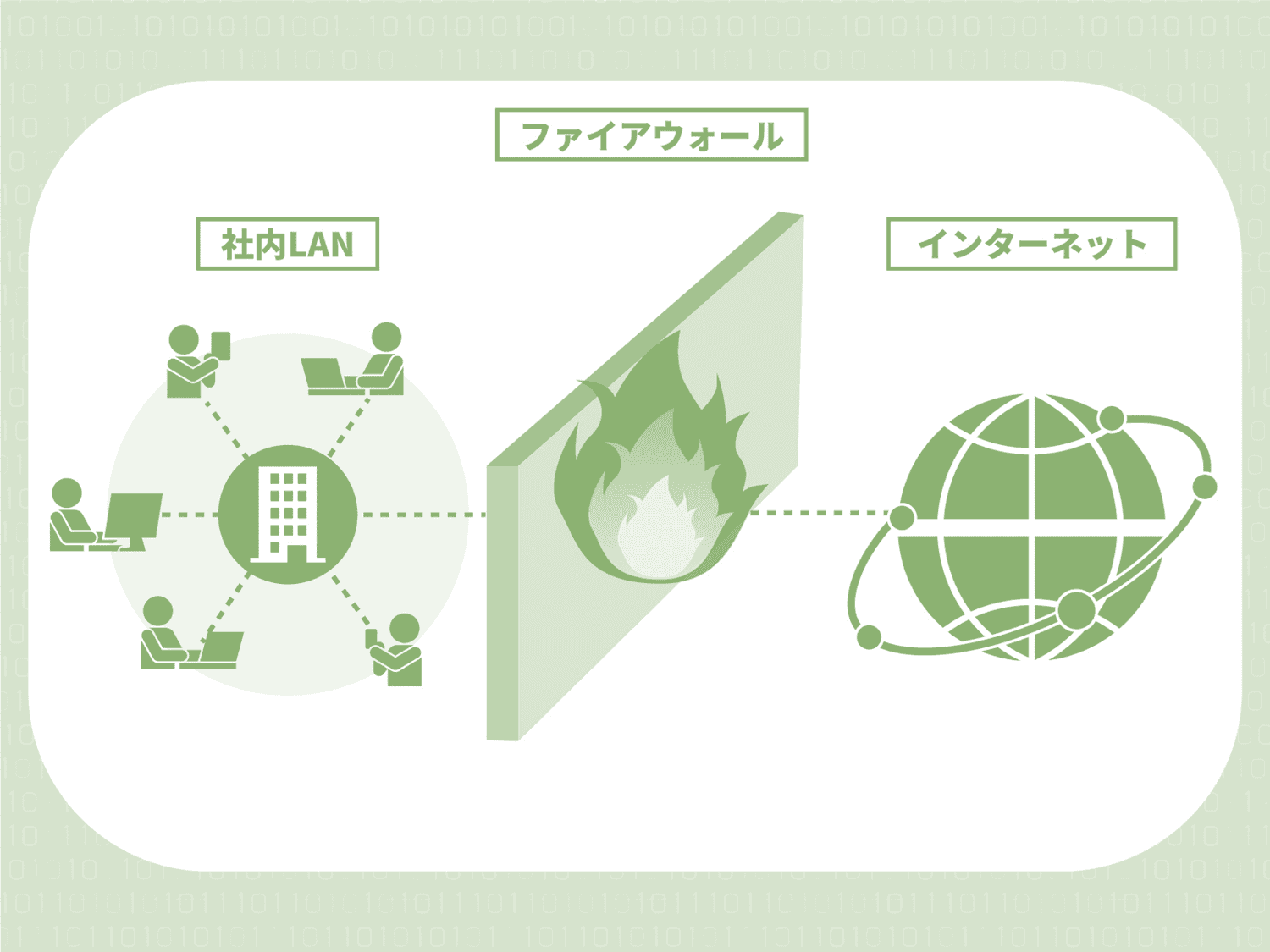

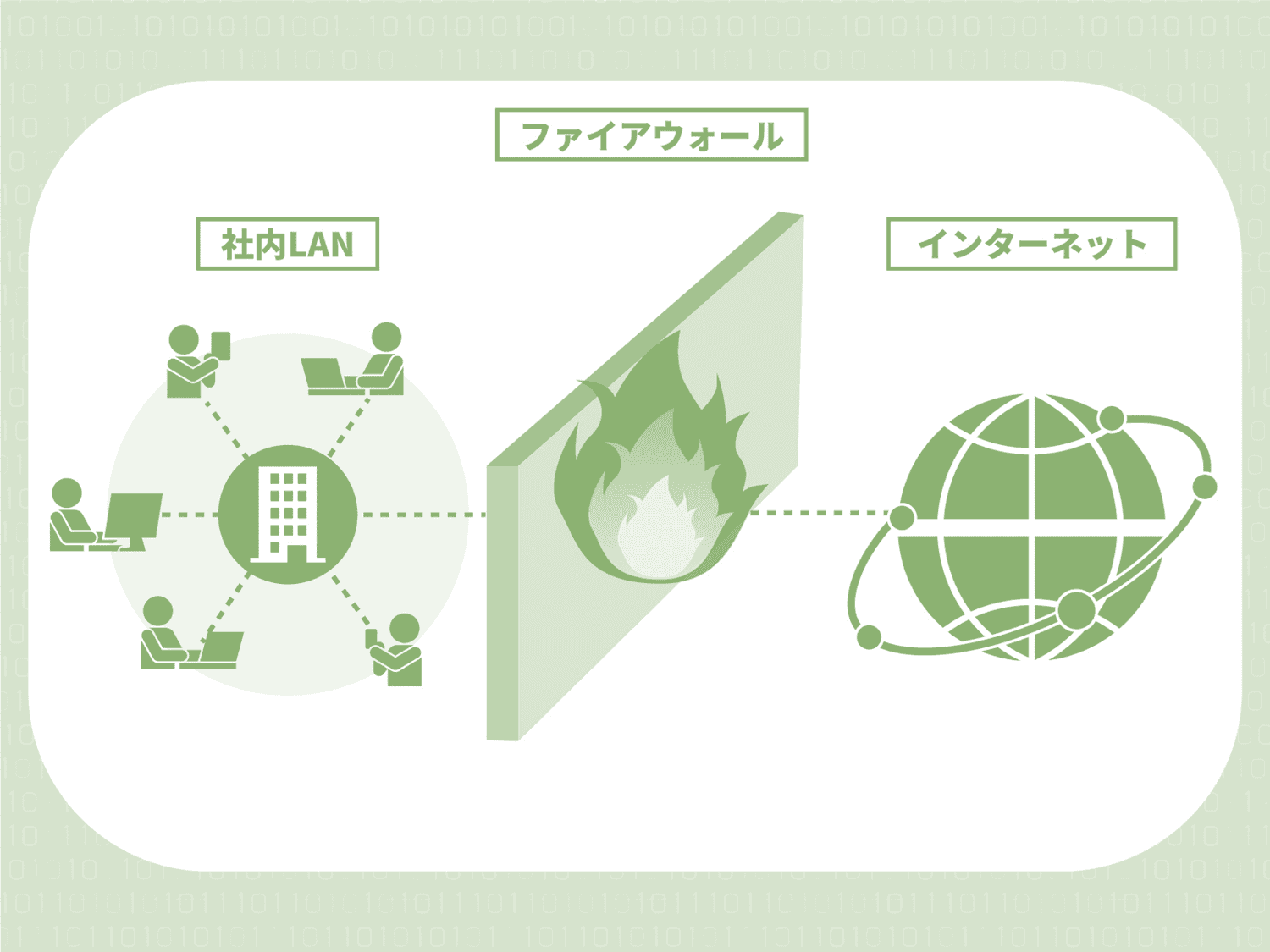

「ファイアウォール」は、ネットワークセキュリティの基本となる防御技術であり、内部ネットワークと外部ネットワークの境界に設置される「防火壁」です。通信を監視・制御し、ポリシーに基づいて不正なアクセスをブロックします。

ファイアウォールには、パケットフィルタリング型、ステートフルインスペクション型、アプリケーションゲートウェイ型など、様々な種類があります。それぞれ検査の深さや対応できる脅威が異なるため、多くの組織では複数の種類を組み合わせた多層防御を採用しています。

適切に設定されたファイアウォールは、不要なポートの閉鎖、特定の通信プロトコルの制限、送信元IPアドレスによるフィルタリングなどを行い、攻撃の侵入経路を大幅に削減します。

Webアプリケーションファイアウォール - Webアプリケーションに特化した防御

「Webアプリケーションファイアウォール(WAF)」は、通常のファイアウォールでは対応が難しいWebアプリケーション層の攻撃を防御するための特化型セキュリティ装置です。SQLインジェクション、クロスサイトスクリプティング、CSRFなどの攻撃からWebアプリケーションを保護します。

WAFは、HTTPリクエストとレスポンスを詳細に検査し、不正なパターンや異常な動作を検出してブロックします。シグネチャベースの検知(既知の攻撃パターンの検出)と、異常検知(通常の動作からの逸脱の検出)を組み合わせることで、幅広い攻撃に対応します。

クラウドベースのWAF、アプライアンス型WAF、ソフトウェアベースのWAFなど、様々な形態が存在し、組織のニーズに合わせて選択できます。

プロキシサーバー - セキュリティと効率を両立する仕組み

「プロキシサーバー」は、本来はネットワークの効率化やキャッシュによる高速化を目的とした仕組みですが、セキュリティ面でも重要な役割を果たします。クライアントとインターネットの間に位置し、通信を仲介することで、様々なセキュリティ機能を提供できます。

セキュリティの観点では、コンテンツフィルタリング(有害サイトのブロック)、マルウェアスキャン、URLフィルタリング、ユーザー認証などの機能を実装できます。また、内部ネットワークの構造を隠蔽し、直接的な攻撃を防ぐ効果もあります。

フォワードプロキシ(内部から外部への通信を仲介)とリバースプロキシ(外部から内部への通信を仲介)の2種類があり、それぞれ異なるセキュリティ目的で利用されます。

IDS/IPS/UTM - 攻撃を検知し、防御につなげる仕組み

「IDS(侵入検知システム)」、「IPS(侵入防止システム)」、「UTM(統合脅威管理)」は、ネットワークを監視し、攻撃や不正アクセスを検知・防止するためのセキュリティ技術です。

IDSは、ネットワークトラフィックやシステムの動作を監視し、不審な活動を検出して管理者に通知します。一方、IPSはIDSの機能に加えて、検出した攻撃を自動的にブロックする機能を持ちます。UTMは、ファイアウォール、IDS/IPS、アンチウイルス、VPN、Webフィルタリングなど、複数のセキュリティ機能を1つの装置に統合したソリューションです。

これらのシステムは、シグネチャベース(既知の攻撃パターンの検出)と異常検知(通常の動作からの逸脱の検出)の両方のアプローチを組み合わせることで、幅広い脅威に対応します。

VPN - 安全にネットワークを利用するための仕組み

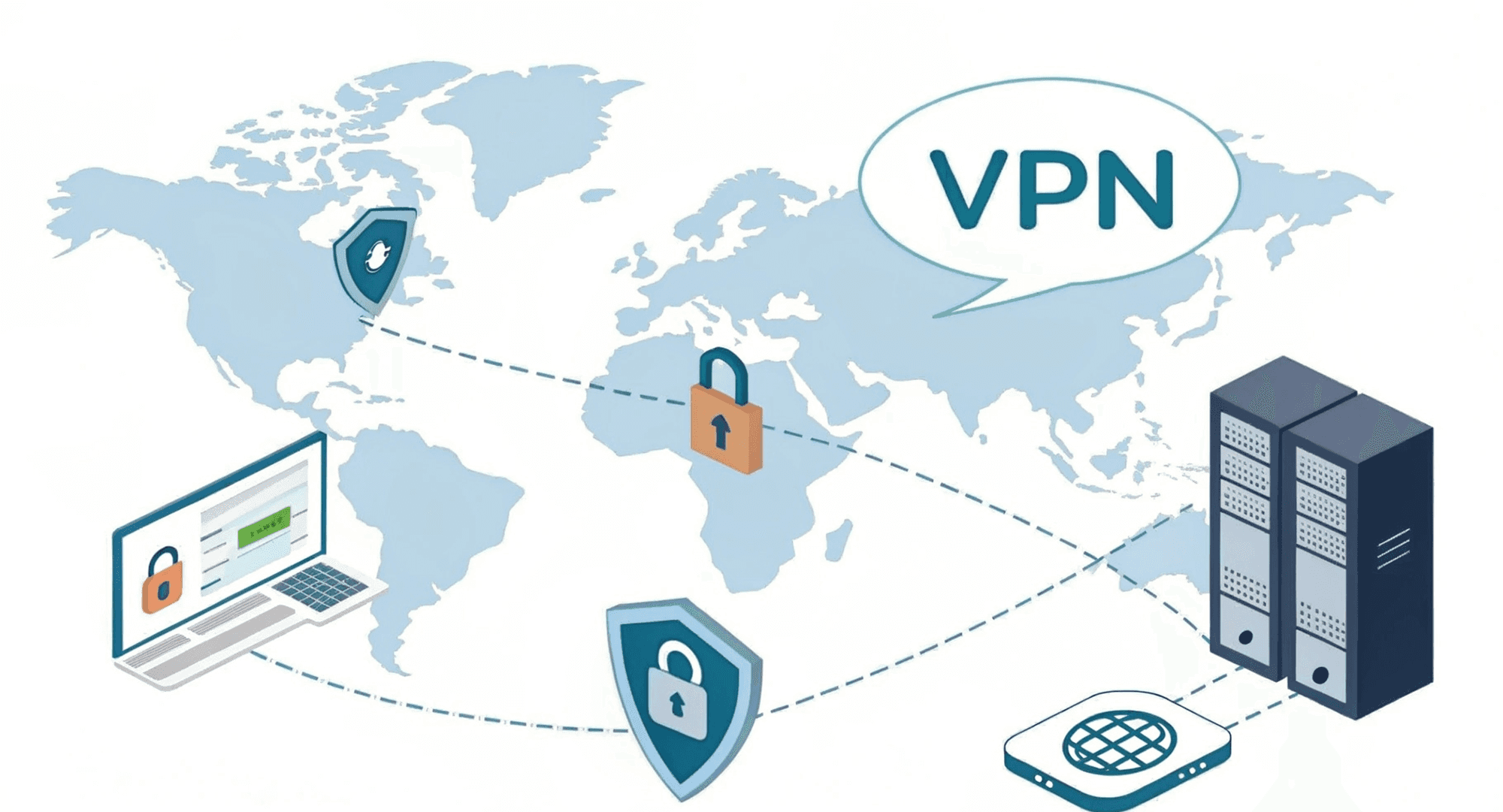

「VPN(仮想プライベートネットワーク)」は、公衆ネットワーク(インターネット)上に仮想的な専用線を構築し、安全な通信を実現する技術です。データの暗号化、通信経路の保護、送信元の認証などにより、機密性の高い情報でも安全に送受信できます。

VPNの主な用途には、リモートアクセス(外出先や自宅から社内ネットワークに安全に接続)、拠点間接続(地理的に離れた拠点間を安全に接続)、プライバシー保護(ISPや第三者からの監視を防止)などがあります。

VPNの実装方法には様々な種類があり、用途や要件に応じて適切な方式を選択する必要があります。

IPsec - VPNを実現するためのプロトコル

「IPsec(Internet Protocol Security)」は、IP通信を暗号化・認証するためのプロトコル群であり、安全なVPN接続を実現するための標準的な技術です。ネットワーク層(OSI参照モデルのレイヤー3)で動作するため、上位層のアプリケーションを意識せずに暗号化できるという特徴があります。

IPsecは、AH(Authentication Header:認証)とESP(Encapsulating Security Payload:暗号化と認証)の2つのプロトコルを提供し、通信の機密性、完全性、認証を確保します。また、トンネルモードとトランスポートモードの2つの動作モードをサポートしています。

IPsecは特に企業間VPNや拠点間接続に適しており、高いセキュリティレベルと互換性を提供します。ただし、設定が複雑であり、ファイアウォールの通過に問題が生じる場合もあります。

PPTPとSSTP - インターネット越しに内部ネットワークに参加させる仕組み

「PPTP(Point-to-Point Tunneling Protocol)」と「SSTP(Secure Socket Tunneling Protocol)」は、リモートアクセスVPNを実現するためのプロトコルです。主に外出先や自宅から企業ネットワークに安全に接続するために使用されます。

PPTPは古くから存在する技術で、設定が簡単で多くのプラットフォームでサポートされていますが、現在のセキュリティ標準では脆弱性が指摘されています。一方、SSTPはMicrosoftが開発したより新しいプロトコルで、HTTPS(TCP 443ポート)を利用するため、ファイアウォールやプロキシを通過しやすいという利点があります。

これらのプロトコルは、主にクライアントからのリモートアクセスに使用され、ユーザー認証と暗号化によって安全な接続を提供します。

その他のVPN実装技術 - 目的や用途に応じて最適な実装方法を選択する

VPN技術には、前述のIPsec、PPTP、SSTPの他にも、様々な実装方法が存在します。代表的なものには、以下のような技術があります:

L2TP/IPsec: レイヤー2トンネリングプロトコルとIPsecを組み合わせた方式で、高いセキュリティと互換性を提供

OpenVPN: オープンソースのVPN技術で、柔軟性が高く、様々なプラットフォームに対応

SSL/TLS VPN: Webブラウザを使用してアクセスできるVPNで、クライアントソフトウェアのインストールが不要な場合も多い

WireGuard: 比較的新しいVPNプロトコルで、シンプルな設計と高いパフォーマンスが特徴

これらの技術は、セキュリティレベル、パフォーマンス、使いやすさ、互換性などの観点で異なる特性を持っています。組織の要件や制約に応じて、最適な技術を選択することが重要です。

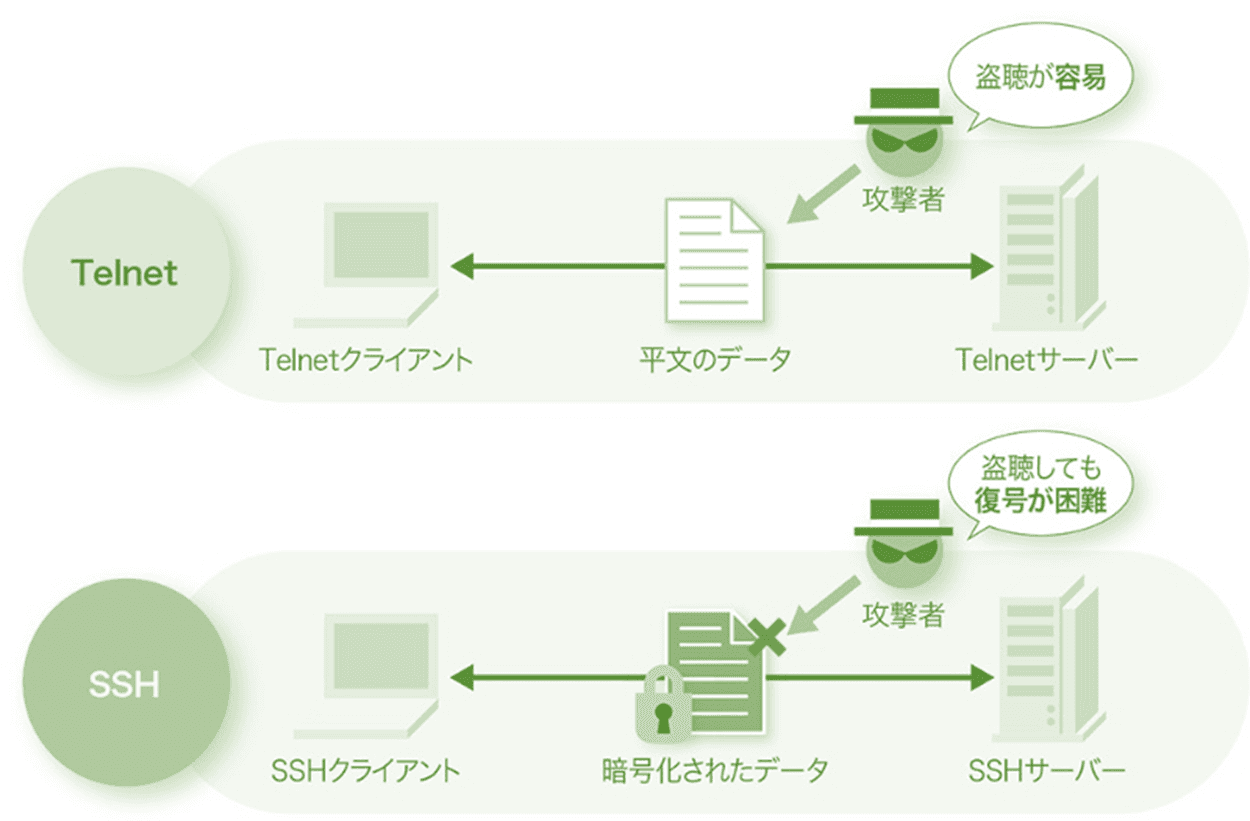

SSH - 安全なリモートログイン

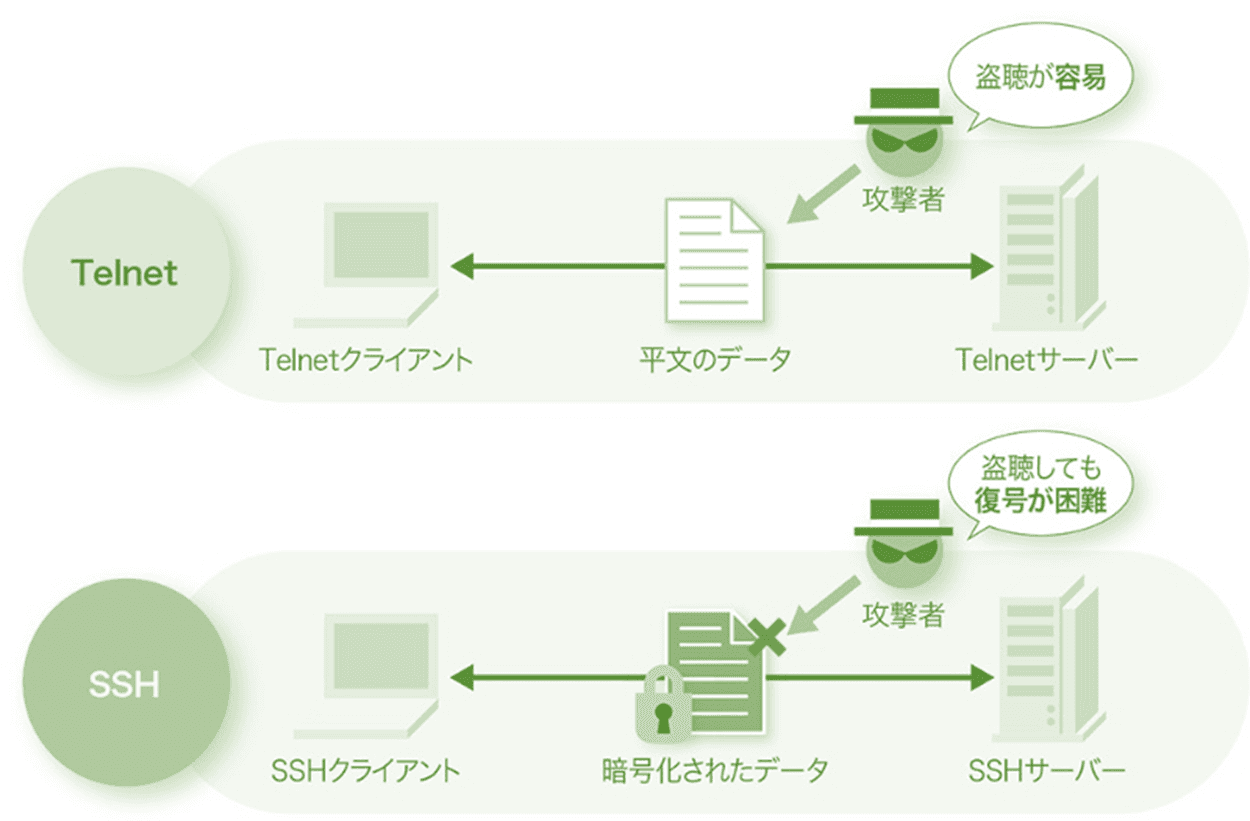

「SSH(Secure Shell)」は、ネットワーク上のコンピューターに安全にリモートログインし、コマンドを実行するためのプロトコルです。通信を暗号化することで、認証情報や送受信されるデータの盗聴や改ざんを防ぎます。

SSHの主な機能には、リモートコマンド実行、ファイル転送(SCP、SFTP)、ポートフォワーディング(特定のポートの通信をSSHトンネル経由で転送)などがあります。公開鍵認証をサポートしており、パスワード認証よりも高いセキュリティを提供します。

SSHは、サーバー管理、ネットワーク機器の設定、自動化スクリプトの実行など、様々な場面で利用されています。適切に設定されたSSHは、リモート管理における重要なセキュリティ対策となります。

Telnet - SSH以前の安全でないリモートログインの手段

「Telnet」は、SSHが普及する以前に広く使用されていたリモートログインプロトコルです。シンプルな設計でありながら、通信が平文(暗号化なし)で行われるという致命的なセキュリティ上の欠陥があります。

Telnetを使用すると、ユーザー名、パスワード、コマンド、データなどすべての情報が暗号化されずに送信されるため、ネットワーク上で簡単に盗聴される可能性があります。このため、現在のセキュリティ基準ではTelnetの使用は推奨されておらず、SSHなどの安全な代替手段への移行が強く勧められています。

レガシーシステムや特殊な環境では依然としてTelnetが使用されている場合がありますが、そのような場合でも、VPNなどの暗号化技術と組み合わせるなどの対策が必要です。

ネットワークセキュリティの肝 - 総合的なアプローチの重要性

「ネットワークセキュリティの肝」というコラムが示すように、効果的なネットワークセキュリティには、単一の技術や製品だけでなく、総合的なアプローチが必要です。技術的対策、人的対策、管理的対策を組み合わせた多層防御が重要であり、以下のような要素を考慮する必要があります:

深層防御: 複数のセキュリティ層を設けることで、一つの対策が破られても他の層で防御する

最小権限の原則: ユーザーやシステムに必要最小限の権限のみを付与する

セグメンテーション: ネットワークを論理的に分割し、侵害の影響範囲を限定する

継続的な監視と対応: セキュリティイベントの監視と迅速な対応体制の整備

定期的な評価と更新: 脆弱性スキャン、ペネトレーションテスト、セキュリティポリシーの見直し

また、クラウドコンピューティング、モバイルデバイス、IoTなどの新たな技術トレンドに対応したセキュリティ戦略の見直しも重要です。

総合的なネットワークセキュリティ戦略

本章で紹介した技術は、それぞれが特定の脅威や用途に対応するものであり、単独で完全な保護を提供するものではありません。効果的なネットワークセキュリティを実現するためには、これらの技術を適切に組み合わせ、組織の要件やリスク評価に基づいた総合的な戦略を策定することが重要です。

例えば、境界防御(ファイアウォール、WAF)、通信の保護(VPN、SSH)、検知と対応(IDS/IPS)、内部セグメンテーションなどを組み合わせた多層防御アプローチが一般的です。さらに、これらの技術的対策に加えて、セキュリティポリシーの策定、従業員教育、インシデント対応計画の整備なども不可欠な要素となります。

サイバー脅威の状況は常に変化しており、新たな攻撃手法や脆弱性が日々発見されています。そのため、ネットワークセキュリティは一度構築して終わりではなく、継続的な評価、更新、改善のサイクルを維持することが成功の鍵となります。

●参考文献

SB Creative社「イラスト図解式 この一冊で全部わかるセキュリティの基本 第2版」

IPA「情報セキュリティ10大脅威」

NIST Special Publication 800-53 : ISO/IEC 27001:2013 情報セキュリティマネジメントシステム要求事項

デジタル化が進む現代社会において、ネットワークセキュリティは組織の情報資産を守るための重要な要素となっています。インターネットに接続することで得られる利便性の一方で、外部からの攻撃リスクも高まります。本記事では、ネットワークセキュリティを確保するための主要な技術と仕組みについて解説します。

ファイアウォール - 攻撃から資産を守る防護壁

「ファイアウォール」は、ネットワークセキュリティの基本となる防御技術であり、内部ネットワークと外部ネットワークの境界に設置される「防火壁」です。通信を監視・制御し、ポリシーに基づいて不正なアクセスをブロックします。

ファイアウォールには、パケットフィルタリング型、ステートフルインスペクション型、アプリケーションゲートウェイ型など、様々な種類があります。それぞれ検査の深さや対応できる脅威が異なるため、多くの組織では複数の種類を組み合わせた多層防御を採用しています。

適切に設定されたファイアウォールは、不要なポートの閉鎖、特定の通信プロトコルの制限、送信元IPアドレスによるフィルタリングなどを行い、攻撃の侵入経路を大幅に削減します。

Webアプリケーションファイアウォール - Webアプリケーションに特化した防御

「Webアプリケーションファイアウォール(WAF)」は、通常のファイアウォールでは対応が難しいWebアプリケーション層の攻撃を防御するための特化型セキュリティ装置です。SQLインジェクション、クロスサイトスクリプティング、CSRFなどの攻撃からWebアプリケーションを保護します。

WAFは、HTTPリクエストとレスポンスを詳細に検査し、不正なパターンや異常な動作を検出してブロックします。シグネチャベースの検知(既知の攻撃パターンの検出)と、異常検知(通常の動作からの逸脱の検出)を組み合わせることで、幅広い攻撃に対応します。

クラウドベースのWAF、アプライアンス型WAF、ソフトウェアベースのWAFなど、様々な形態が存在し、組織のニーズに合わせて選択できます。

プロキシサーバー - セキュリティと効率を両立する仕組み

「プロキシサーバー」は、本来はネットワークの効率化やキャッシュによる高速化を目的とした仕組みですが、セキュリティ面でも重要な役割を果たします。クライアントとインターネットの間に位置し、通信を仲介することで、様々なセキュリティ機能を提供できます。

セキュリティの観点では、コンテンツフィルタリング(有害サイトのブロック)、マルウェアスキャン、URLフィルタリング、ユーザー認証などの機能を実装できます。また、内部ネットワークの構造を隠蔽し、直接的な攻撃を防ぐ効果もあります。

フォワードプロキシ(内部から外部への通信を仲介)とリバースプロキシ(外部から内部への通信を仲介)の2種類があり、それぞれ異なるセキュリティ目的で利用されます。

IDS/IPS/UTM - 攻撃を検知し、防御につなげる仕組み

「IDS(侵入検知システム)」、「IPS(侵入防止システム)」、「UTM(統合脅威管理)」は、ネットワークを監視し、攻撃や不正アクセスを検知・防止するためのセキュリティ技術です。

IDSは、ネットワークトラフィックやシステムの動作を監視し、不審な活動を検出して管理者に通知します。一方、IPSはIDSの機能に加えて、検出した攻撃を自動的にブロックする機能を持ちます。UTMは、ファイアウォール、IDS/IPS、アンチウイルス、VPN、Webフィルタリングなど、複数のセキュリティ機能を1つの装置に統合したソリューションです。

これらのシステムは、シグネチャベース(既知の攻撃パターンの検出)と異常検知(通常の動作からの逸脱の検出)の両方のアプローチを組み合わせることで、幅広い脅威に対応します。

VPN - 安全にネットワークを利用するための仕組み

「VPN(仮想プライベートネットワーク)」は、公衆ネットワーク(インターネット)上に仮想的な専用線を構築し、安全な通信を実現する技術です。データの暗号化、通信経路の保護、送信元の認証などにより、機密性の高い情報でも安全に送受信できます。

VPNの主な用途には、リモートアクセス(外出先や自宅から社内ネットワークに安全に接続)、拠点間接続(地理的に離れた拠点間を安全に接続)、プライバシー保護(ISPや第三者からの監視を防止)などがあります。

VPNの実装方法には様々な種類があり、用途や要件に応じて適切な方式を選択する必要があります。

IPsec - VPNを実現するためのプロトコル

「IPsec(Internet Protocol Security)」は、IP通信を暗号化・認証するためのプロトコル群であり、安全なVPN接続を実現するための標準的な技術です。ネットワーク層(OSI参照モデルのレイヤー3)で動作するため、上位層のアプリケーションを意識せずに暗号化できるという特徴があります。

IPsecは、AH(Authentication Header:認証)とESP(Encapsulating Security Payload:暗号化と認証)の2つのプロトコルを提供し、通信の機密性、完全性、認証を確保します。また、トンネルモードとトランスポートモードの2つの動作モードをサポートしています。

IPsecは特に企業間VPNや拠点間接続に適しており、高いセキュリティレベルと互換性を提供します。ただし、設定が複雑であり、ファイアウォールの通過に問題が生じる場合もあります。

PPTPとSSTP - インターネット越しに内部ネットワークに参加させる仕組み

「PPTP(Point-to-Point Tunneling Protocol)」と「SSTP(Secure Socket Tunneling Protocol)」は、リモートアクセスVPNを実現するためのプロトコルです。主に外出先や自宅から企業ネットワークに安全に接続するために使用されます。

PPTPは古くから存在する技術で、設定が簡単で多くのプラットフォームでサポートされていますが、現在のセキュリティ標準では脆弱性が指摘されています。一方、SSTPはMicrosoftが開発したより新しいプロトコルで、HTTPS(TCP 443ポート)を利用するため、ファイアウォールやプロキシを通過しやすいという利点があります。

これらのプロトコルは、主にクライアントからのリモートアクセスに使用され、ユーザー認証と暗号化によって安全な接続を提供します。

その他のVPN実装技術 - 目的や用途に応じて最適な実装方法を選択する

VPN技術には、前述のIPsec、PPTP、SSTPの他にも、様々な実装方法が存在します。代表的なものには、以下のような技術があります:

L2TP/IPsec: レイヤー2トンネリングプロトコルとIPsecを組み合わせた方式で、高いセキュリティと互換性を提供

OpenVPN: オープンソースのVPN技術で、柔軟性が高く、様々なプラットフォームに対応

SSL/TLS VPN: Webブラウザを使用してアクセスできるVPNで、クライアントソフトウェアのインストールが不要な場合も多い

WireGuard: 比較的新しいVPNプロトコルで、シンプルな設計と高いパフォーマンスが特徴

これらの技術は、セキュリティレベル、パフォーマンス、使いやすさ、互換性などの観点で異なる特性を持っています。組織の要件や制約に応じて、最適な技術を選択することが重要です。

SSH - 安全なリモートログイン

「SSH(Secure Shell)」は、ネットワーク上のコンピューターに安全にリモートログインし、コマンドを実行するためのプロトコルです。通信を暗号化することで、認証情報や送受信されるデータの盗聴や改ざんを防ぎます。

SSHの主な機能には、リモートコマンド実行、ファイル転送(SCP、SFTP)、ポートフォワーディング(特定のポートの通信をSSHトンネル経由で転送)などがあります。公開鍵認証をサポートしており、パスワード認証よりも高いセキュリティを提供します。

SSHは、サーバー管理、ネットワーク機器の設定、自動化スクリプトの実行など、様々な場面で利用されています。適切に設定されたSSHは、リモート管理における重要なセキュリティ対策となります。

Telnet - SSH以前の安全でないリモートログインの手段

「Telnet」は、SSHが普及する以前に広く使用されていたリモートログインプロトコルです。シンプルな設計でありながら、通信が平文(暗号化なし)で行われるという致命的なセキュリティ上の欠陥があります。

Telnetを使用すると、ユーザー名、パスワード、コマンド、データなどすべての情報が暗号化されずに送信されるため、ネットワーク上で簡単に盗聴される可能性があります。このため、現在のセキュリティ基準ではTelnetの使用は推奨されておらず、SSHなどの安全な代替手段への移行が強く勧められています。

レガシーシステムや特殊な環境では依然としてTelnetが使用されている場合がありますが、そのような場合でも、VPNなどの暗号化技術と組み合わせるなどの対策が必要です。

ネットワークセキュリティの肝 - 総合的なアプローチの重要性

「ネットワークセキュリティの肝」というコラムが示すように、効果的なネットワークセキュリティには、単一の技術や製品だけでなく、総合的なアプローチが必要です。技術的対策、人的対策、管理的対策を組み合わせた多層防御が重要であり、以下のような要素を考慮する必要があります:

深層防御: 複数のセキュリティ層を設けることで、一つの対策が破られても他の層で防御する

最小権限の原則: ユーザーやシステムに必要最小限の権限のみを付与する

セグメンテーション: ネットワークを論理的に分割し、侵害の影響範囲を限定する

継続的な監視と対応: セキュリティイベントの監視と迅速な対応体制の整備

定期的な評価と更新: 脆弱性スキャン、ペネトレーションテスト、セキュリティポリシーの見直し

また、クラウドコンピューティング、モバイルデバイス、IoTなどの新たな技術トレンドに対応したセキュリティ戦略の見直しも重要です。

総合的なネットワークセキュリティ戦略

本章で紹介した技術は、それぞれが特定の脅威や用途に対応するものであり、単独で完全な保護を提供するものではありません。効果的なネットワークセキュリティを実現するためには、これらの技術を適切に組み合わせ、組織の要件やリスク評価に基づいた総合的な戦略を策定することが重要です。

例えば、境界防御(ファイアウォール、WAF)、通信の保護(VPN、SSH)、検知と対応(IDS/IPS)、内部セグメンテーションなどを組み合わせた多層防御アプローチが一般的です。さらに、これらの技術的対策に加えて、セキュリティポリシーの策定、従業員教育、インシデント対応計画の整備なども不可欠な要素となります。

サイバー脅威の状況は常に変化しており、新たな攻撃手法や脆弱性が日々発見されています。そのため、ネットワークセキュリティは一度構築して終わりではなく、継続的な評価、更新、改善のサイクルを維持することが成功の鍵となります。

●参考文献

SB Creative社「イラスト図解式 この一冊で全部わかるセキュリティの基本 第2版」

IPA「情報セキュリティ10大脅威」

NIST Special Publication 800-53 : ISO/IEC 27001:2013 情報セキュリティマネジメントシステム要求事項

その他の記事

その他の記事

セキュリティ関連の法律・規約・取り組み

ゼロからわかるネットワークセキュリティ デジタル時代の情報を守る技術と知識

サイバー攻撃から身を守る基本技術

セキュリティを脅かす存在と攻撃の手口 知っておくべきサイバー攻撃の典型的な手法

攻撃検知・解析の基本 はじめてでもわかる仕組み

情報セキュリティの第一歩 基礎知識の身につけ方

初めての情報セキュリティ CIA三要素で学ぶリスク対策

情シス必見!少人数でも実践できるセキュリティフレームワーク活用ガイド【NIST CSF/CIS Controls 対応】

無料で始める脆弱性診断 ─ Nessus Essentials 入門ガイド【16 IP 対応】

はじめての NIST CSF:Core・Tier・Profile を理解してクラウド時代の対策を強化しよう

© 2026 SecureKernel Inc.

© 2026 SecureKernel Inc.

© 2026 SecureKernel Inc.