攻撃検知・解析の基本 はじめてでもわかる仕組み

攻撃検知・解析の基本 はじめてでもわかる仕組み

2025/07/21

サイバー攻撃の手法が高度化・複雑化する現代において、攻撃を早期に検知し適切に解析することは、効果的な防御の基盤となります。本記事では、サイバー攻撃の検知と解析に用いられる主要な技術と仕組みについて解説します。

サンドボックス - 安全な分析環境の構築

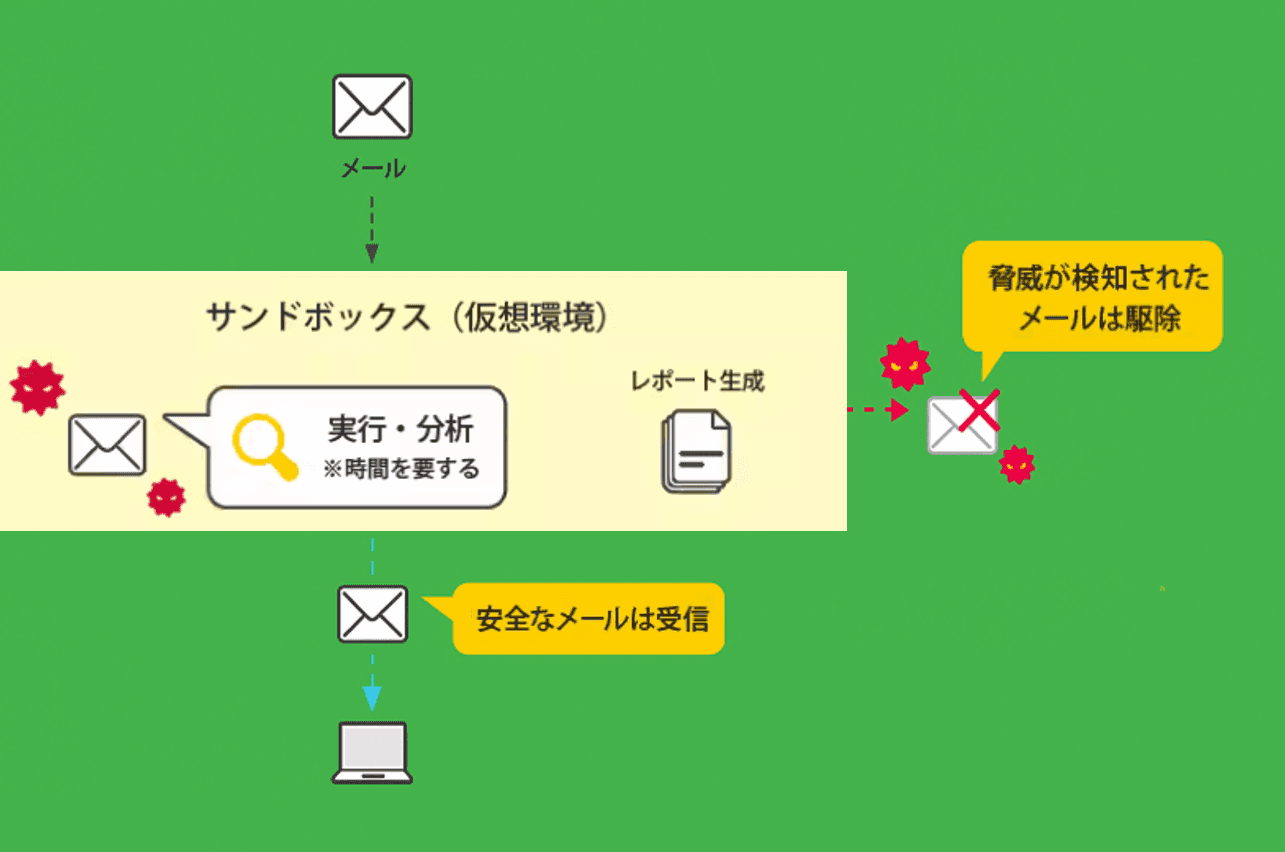

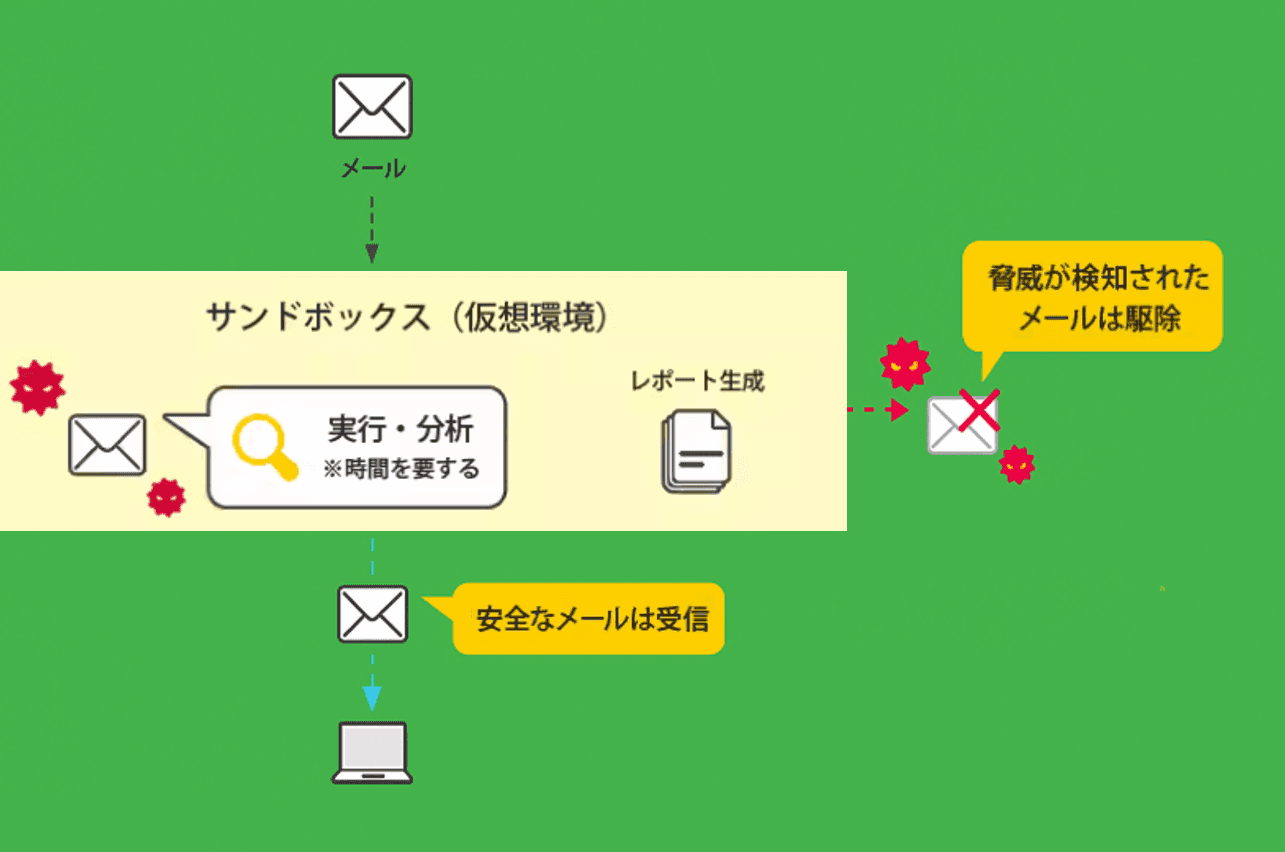

サンドボックスは、「怪しいものを封じ込める砂場」という概念に基づいた技術です。未知のプログラムやファイルを、実際のシステムから隔離された安全な環境で実行することで、マルウェアの挙動を観察しながらも本番環境への影響を防ぎます。

サンドボックス技術は、特にゼロデイ攻撃のような既知のシグネチャでは検出できない新種の脅威に対して有効です。メールの添付ファイルやダウンロードしたプログラムを実行前に自動的にサンドボックスでチェックすることで、潜在的な脅威を事前に特定できます。

ただし、高度なマルウェアの中には、サンドボックス環境を検知して悪意のある動作を隠す「サンドボックス回避技術」を持つものもあるため、複数の検知手法と組み合わせた多層防御が重要です。

動的解析と静的解析 - マルウェアの本質を見抜く

マルウェア解析には、大きく分けて「動的解析」と「静的解析」の2つのアプローチがあります。

動的解析は、攻撃者が残したマルウェアを実際に動作させ、その挙動を観察する手法です。ファイルアクセス、レジストリ変更、ネットワーク通信など、マルウェアが実行時に行う活動を監視することで、その目的や機能を特定します。動的解析は実際の動作を確認できる点で直感的ですが、特定の条件下でのみ活性化する潜伏型マルウェアを検出するのは難しい場合があります。

一方、静的解析は、マルウェアを実行せずにコードレベルで調査する手法です。バイナリファイルの逆コンパイルやディスアセンブルを行い、プログラムの構造や機能を詳細に分析します。難読化や暗号化された部分も含めて徹底的に調査できますが、高度な専門知識が必要となります。

実際のセキュリティ対応では、これら2つの手法を相補的に活用することで、マルウェアの全体像をより正確に把握することができます。

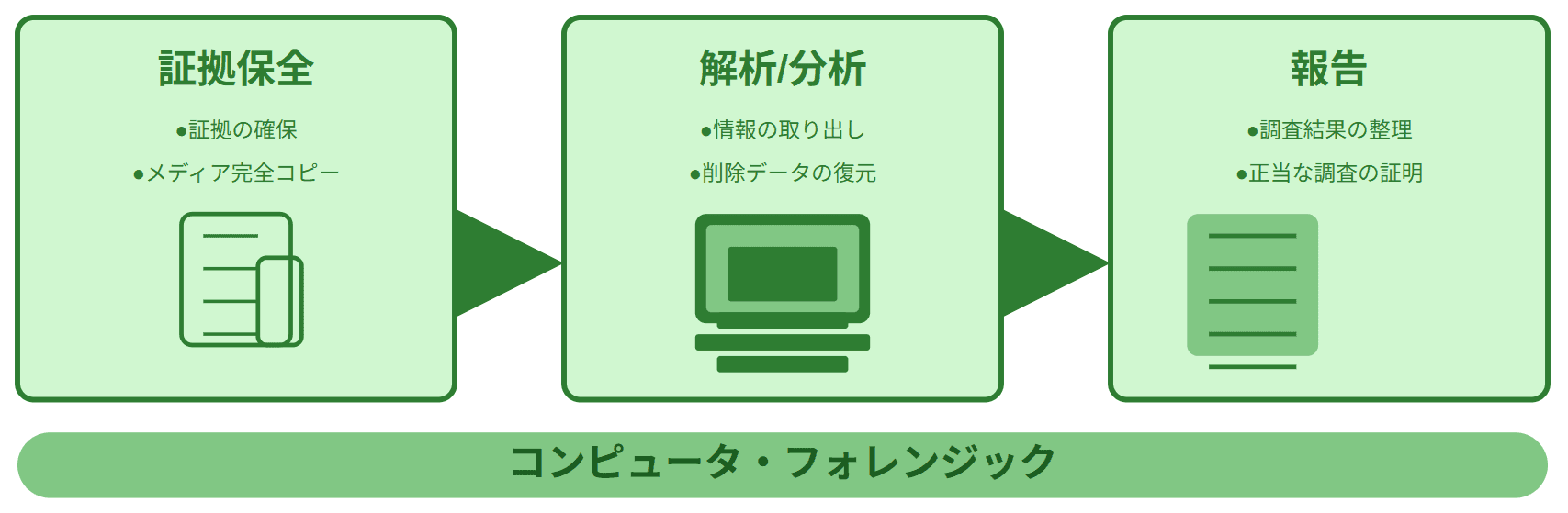

フォレンジック - デジタル証拠の科学的調査

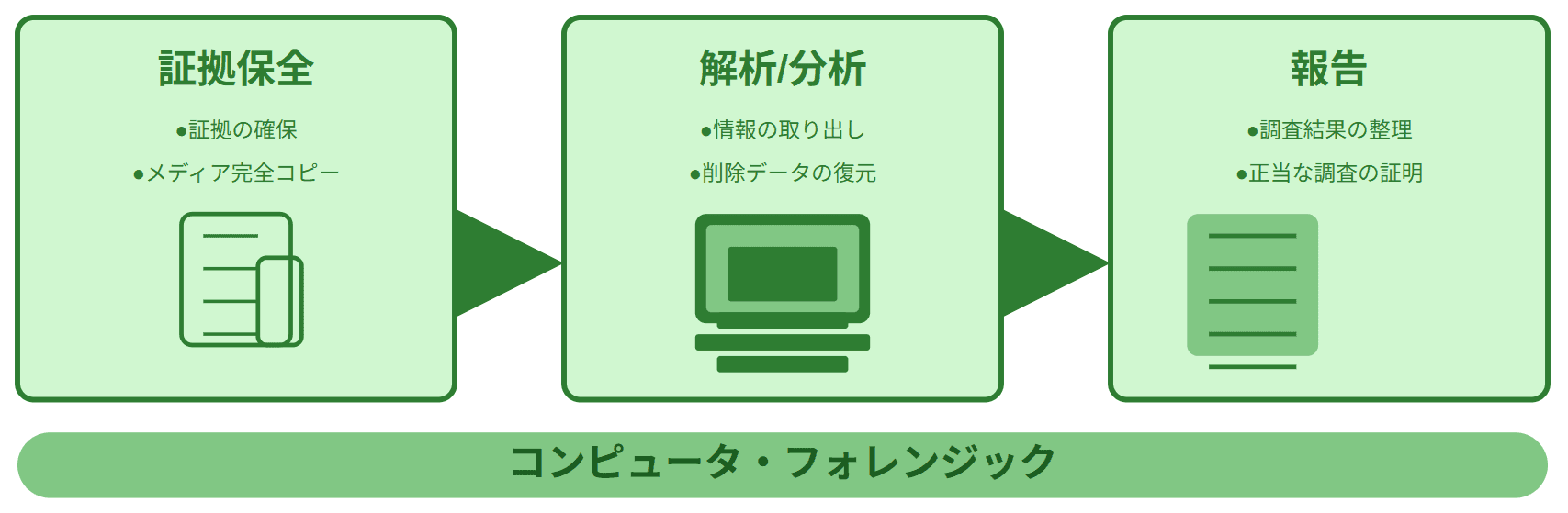

デジタルフォレンジックは、「コンピューターを徹底的に家捜しする」技術です。セキュリティインシデント発生後、システムやネットワークから証拠を収集・分析し、攻撃の全容を解明します。

フォレンジック調査では、削除されたファイルの復元、タイムスタンプの分析、ログの調査、メモリダンプの解析など、様々な手法を駆使します。これにより、攻撃者の侵入経路、システム内での活動、データ漏洩の有無などを特定し、被害範囲の把握や再発防止策の策定に役立てます。

フォレンジック技術は、セキュリティ対策としてだけでなく、法的証拠の収集や内部不正の調査にも活用されます。適切な証拠保全手順に従うことで、調査結果の信頼性と法的有効性を確保することができます。

パケットキャプチャ - ネットワークトラフィックの可視化

パケットキャプチャは、「ネットワークのデータを取得する」技術です。ネットワーク上を流れるデータパケットをリアルタイムで捕捉し、通信内容を分析することで、不審な通信や攻撃の痕跡を発見します。

Wiresharkなどのパケットキャプチャツールを使用することで、プロトコル情報、送受信アドレス、ペイロードデータなど、通信の詳細を可視化できます。これにより、マルウェアの指令サーバー(C&C)との通信や、データ漏洩の試み、異常なネットワークアクセスなどを検出することが可能になります。

ただし、暗号化された通信(HTTPS等)の内容を解析するには追加の手段が必要であり、プライバシーや法的な観点からも適切な運用ガイドラインの策定が重要です。

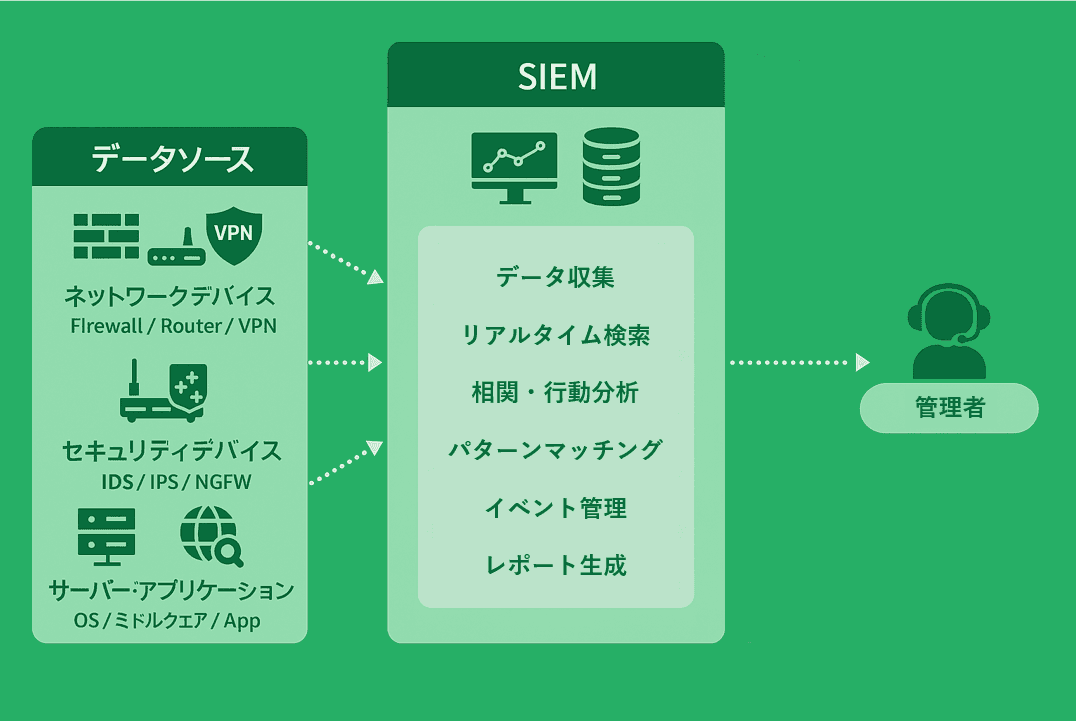

SIEM - セキュリティ情報の統合管理

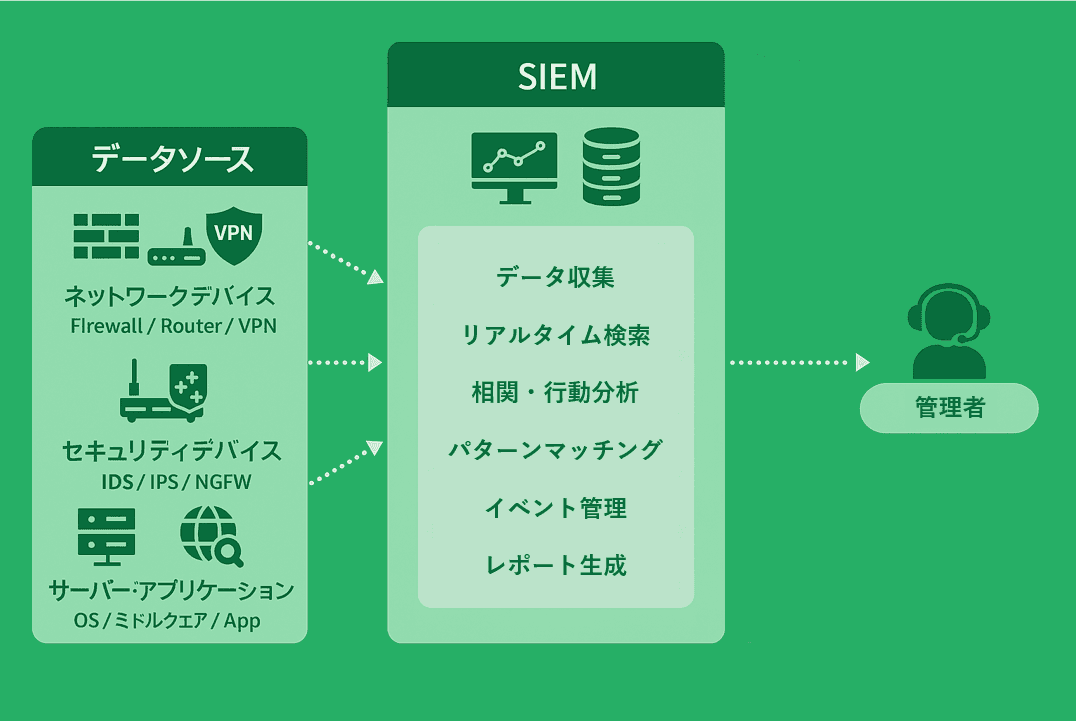

SIEM(Security Information and Event Management)は、「各種ログ解析を実施し、攻撃の痕跡を見つけ出す仕組み」です。複数のシステムやセキュリティ機器から収集したログを一元管理し、相関分析を行うことで、単一のログでは検出できない複雑な攻撃パターンを特定します。

SIEMシステムは、ログの収集・正規化・保存・分析・可視化・アラート生成といった機能を提供し、セキュリティオペレーションの効率化と高度化を支援します。AIや機械学習を活用した次世代SIEMでは、異常検知の精度向上や自動対応機能の強化が進んでいます。

効果的なSIEM運用のためには、適切なログ収集ポイントの設定、相関ルールの調整、誤検知の低減など、継続的なチューニングが欠かせません。また、セキュリティアナリストによる分析結果の解釈と対応判断も重要な要素となります。

ハニーポットとハニーネット - 攻撃者の行動を観察する罠

ハニーポットとハニーネットは、「攻撃を観測するための仕組み」です。意図的に脆弱性を持たせた偽のシステム(ハニーポット)や偽のネットワーク環境(ハニーネット)を設置し、攻撃者を誘い込むことで、その手法や目的を調査します。

ハニーポット技術には、低対話型(基本的な応答のみを模倣)と高対話型(実際のシステムに近い環境を再現)があり、目的や運用リソースに応じて選択します。攻撃者の行動パターン、使用するツール、攻撃の標的などの情報を収集することで、新たな脅威の早期発見や防御策の強化に役立てることができます。

まとめ

サイバー攻撃の検知・解析技術は多岐にわたりますが、本質は「見えない敵との知恵比べ」です。サンドボックスやSIEMなど各技術には限界があり、攻撃者も回避手法を進化させています。重要なのは完璧な防御ではなく、攻撃者より早く気づき、迅速に対応する仕組み作り。技術導入だけでなく、ログを読み解く分析力と、組織全体のセキュリティ意識向上が真の防御力となります。守るべきは技術ではなく、事業継続です。

●参考文献

SB Creative社「イラスト図解式 この一冊で全部わかるセキュリティの基本 第2版」

IPA「情報セキュリティ10大脅威」

NIST Special Publication 800-53 : ISO/IEC 27001:2013 情報セキュリティマネジメントシステム要求事項

サイバー攻撃の手法が高度化・複雑化する現代において、攻撃を早期に検知し適切に解析することは、効果的な防御の基盤となります。本記事では、サイバー攻撃の検知と解析に用いられる主要な技術と仕組みについて解説します。

サンドボックス - 安全な分析環境の構築

サンドボックスは、「怪しいものを封じ込める砂場」という概念に基づいた技術です。未知のプログラムやファイルを、実際のシステムから隔離された安全な環境で実行することで、マルウェアの挙動を観察しながらも本番環境への影響を防ぎます。

サンドボックス技術は、特にゼロデイ攻撃のような既知のシグネチャでは検出できない新種の脅威に対して有効です。メールの添付ファイルやダウンロードしたプログラムを実行前に自動的にサンドボックスでチェックすることで、潜在的な脅威を事前に特定できます。

ただし、高度なマルウェアの中には、サンドボックス環境を検知して悪意のある動作を隠す「サンドボックス回避技術」を持つものもあるため、複数の検知手法と組み合わせた多層防御が重要です。

動的解析と静的解析 - マルウェアの本質を見抜く

マルウェア解析には、大きく分けて「動的解析」と「静的解析」の2つのアプローチがあります。

動的解析は、攻撃者が残したマルウェアを実際に動作させ、その挙動を観察する手法です。ファイルアクセス、レジストリ変更、ネットワーク通信など、マルウェアが実行時に行う活動を監視することで、その目的や機能を特定します。動的解析は実際の動作を確認できる点で直感的ですが、特定の条件下でのみ活性化する潜伏型マルウェアを検出するのは難しい場合があります。

一方、静的解析は、マルウェアを実行せずにコードレベルで調査する手法です。バイナリファイルの逆コンパイルやディスアセンブルを行い、プログラムの構造や機能を詳細に分析します。難読化や暗号化された部分も含めて徹底的に調査できますが、高度な専門知識が必要となります。

実際のセキュリティ対応では、これら2つの手法を相補的に活用することで、マルウェアの全体像をより正確に把握することができます。

フォレンジック - デジタル証拠の科学的調査

デジタルフォレンジックは、「コンピューターを徹底的に家捜しする」技術です。セキュリティインシデント発生後、システムやネットワークから証拠を収集・分析し、攻撃の全容を解明します。

フォレンジック調査では、削除されたファイルの復元、タイムスタンプの分析、ログの調査、メモリダンプの解析など、様々な手法を駆使します。これにより、攻撃者の侵入経路、システム内での活動、データ漏洩の有無などを特定し、被害範囲の把握や再発防止策の策定に役立てます。

フォレンジック技術は、セキュリティ対策としてだけでなく、法的証拠の収集や内部不正の調査にも活用されます。適切な証拠保全手順に従うことで、調査結果の信頼性と法的有効性を確保することができます。

パケットキャプチャ - ネットワークトラフィックの可視化

パケットキャプチャは、「ネットワークのデータを取得する」技術です。ネットワーク上を流れるデータパケットをリアルタイムで捕捉し、通信内容を分析することで、不審な通信や攻撃の痕跡を発見します。

Wiresharkなどのパケットキャプチャツールを使用することで、プロトコル情報、送受信アドレス、ペイロードデータなど、通信の詳細を可視化できます。これにより、マルウェアの指令サーバー(C&C)との通信や、データ漏洩の試み、異常なネットワークアクセスなどを検出することが可能になります。

ただし、暗号化された通信(HTTPS等)の内容を解析するには追加の手段が必要であり、プライバシーや法的な観点からも適切な運用ガイドラインの策定が重要です。

SIEM - セキュリティ情報の統合管理

SIEM(Security Information and Event Management)は、「各種ログ解析を実施し、攻撃の痕跡を見つけ出す仕組み」です。複数のシステムやセキュリティ機器から収集したログを一元管理し、相関分析を行うことで、単一のログでは検出できない複雑な攻撃パターンを特定します。

SIEMシステムは、ログの収集・正規化・保存・分析・可視化・アラート生成といった機能を提供し、セキュリティオペレーションの効率化と高度化を支援します。AIや機械学習を活用した次世代SIEMでは、異常検知の精度向上や自動対応機能の強化が進んでいます。

効果的なSIEM運用のためには、適切なログ収集ポイントの設定、相関ルールの調整、誤検知の低減など、継続的なチューニングが欠かせません。また、セキュリティアナリストによる分析結果の解釈と対応判断も重要な要素となります。

ハニーポットとハニーネット - 攻撃者の行動を観察する罠

ハニーポットとハニーネットは、「攻撃を観測するための仕組み」です。意図的に脆弱性を持たせた偽のシステム(ハニーポット)や偽のネットワーク環境(ハニーネット)を設置し、攻撃者を誘い込むことで、その手法や目的を調査します。

ハニーポット技術には、低対話型(基本的な応答のみを模倣)と高対話型(実際のシステムに近い環境を再現)があり、目的や運用リソースに応じて選択します。攻撃者の行動パターン、使用するツール、攻撃の標的などの情報を収集することで、新たな脅威の早期発見や防御策の強化に役立てることができます。

まとめ

サイバー攻撃の検知・解析技術は多岐にわたりますが、本質は「見えない敵との知恵比べ」です。サンドボックスやSIEMなど各技術には限界があり、攻撃者も回避手法を進化させています。重要なのは完璧な防御ではなく、攻撃者より早く気づき、迅速に対応する仕組み作り。技術導入だけでなく、ログを読み解く分析力と、組織全体のセキュリティ意識向上が真の防御力となります。守るべきは技術ではなく、事業継続です。

●参考文献

SB Creative社「イラスト図解式 この一冊で全部わかるセキュリティの基本 第2版」

IPA「情報セキュリティ10大脅威」

NIST Special Publication 800-53 : ISO/IEC 27001:2013 情報セキュリティマネジメントシステム要求事項

その他の記事

その他の記事

セキュリティ関連の法律・規約・取り組み

ゼロからわかるネットワークセキュリティ デジタル時代の情報を守る技術と知識

サイバー攻撃から身を守る基本技術

セキュリティを脅かす存在と攻撃の手口 知っておくべきサイバー攻撃の典型的な手法

攻撃検知・解析の基本 はじめてでもわかる仕組み

情報セキュリティの第一歩 基礎知識の身につけ方

初めての情報セキュリティ CIA三要素で学ぶリスク対策

情シス必見!少人数でも実践できるセキュリティフレームワーク活用ガイド【NIST CSF/CIS Controls 対応】

無料で始める脆弱性診断 ─ Nessus Essentials 入門ガイド【16 IP 対応】

はじめての NIST CSF:Core・Tier・Profile を理解してクラウド時代の対策を強化しよう

© 2026 SecureKernel Inc.

© 2026 SecureKernel Inc.

© 2026 SecureKernel Inc.